Майкрософт кызмат эсеп жазуулары бардык Windows экосистемасынын маанилүү бөлүгү болуп саналат, анткени алар веб-серверлерден почта транспорттук агенттерине жана маалымат базаларына чейин негизги кызматтарды жана тиркемелерди иштетүү үчүн колдонулат. Бирок өтө көп учурда алар туура пайдаланылбайт же туура башкарылбайт, бул уюмду операциялык үзгүлтүктөрдүн, коопсуздук протоколдорун бузуунун жана ченемдик талаптардын сакталбагандыгынын ашыкча тобокелдигине дуушар кылат. Чынында эле, кызмат эсеп маселелери биринчи кезекте IT коопсуздук талдоо учурунда аныкталган негизги төрт маселелердин бири болуп саналат.

Бүгүн биз эсептерди эффективдүү башкаруунун 10 мыкты жолу жөнүндө сүйлөшөбүз.

Microsoft Кызмат каттоо эсептери - алар эмне?

Microsoft кызмат эсеп жазуусу Windows чөйрөсүндө бир же бир нече кызматтарды же тиркемелерди иштетүү үчүн колдонулган эсеп жазуусу. Мисалы, Exchange, SharePoint, SQL Server жана Internet Information Services (IIS) кызмат эсептеринин астында иштейт. Кызмат эсеби кызмат үчүн коопсуздук контекстти камсыз кылат, башкача айтканда, ал кызмат кандай жергиликтүү жана тармактык ресурстарга кире аларын жана ал ресурстар менен эмне кыла аларын аныктайт. Кызмат эсептери жумушчу станцияларда, мүчө серверлерде жана домен контроллерлорунда (DCs) болушу мүмкүн.

Microsoft кызмат эсептеринин бир нече түрлөрү бар, алардын ар биринин өзүнүн артыкчылыктары жана кемчиликтери бар:

- Камтылган кызмат эсеби. Жергиликтүү компьютериңизде сиз тиркемени үч камтылган кызмат эсептеринин биринин астында иштөө үчүн конфигурациялай аласыз: LocalService, NetworkService же LocalSystem. Бул эсептердин сырсөздөрү жок.

- Салттуу кызмат эсеби. Салттуу Microsoft кызмат эсеп жазуусу жөн гана стандарттык колдонуучу каттоо эсеби. Идеалында, бул белгилүү бир кызматты иштетүү үчүн гана түзүлгөн жана колдонулган каттоо эсеби болушу керек, бирок көбүнчө бизнес колдонуучулары жана администраторлору максатка ылайыктуулугу үчүн алардын кадимки колдонуучу аккаунттарын кызмат эсептери катары колдонушат. Камтылган кызмат эсептеринен айырмаланып, бул эсептердин сырсөздөрү бар. Бирок, жүздөгөн же миңдеген кызмат эсептеринин сырсөздөрүн башкаруу тез эле татаалдашып кетиши мүмкүн жана кызмат эсебинин сырсөзүн өзгөртүү ал колдонулган тиркемелерди же кызматтарды бузуп алуу коркунучун жаратат. Көптөгөн уюмдар жумуш каттоо эсебинин сырсөздөрүн эч качан мөөнөтү бүтпөй тургандай кылып коюшпайт жана аларды эч качан жаңыртышпайт, бул такыр сырсөздүн жоктугунан бир аз жакшыраак. Салттуу кызмат эсептерин Active Directory Колдонуучулары жана Компьютерлери (ADUC) же сиздин инсандыкты башкаруу чечимиңиз сыяктуу башка колдонуучу каттоо эсептери сыяктуу түзсө болот.

- Башкарылган Кызмат Каттоосу (MSA) же тагыраак айтканда, Өз алдынча башкарылган Кызмат Каттоосу (sMSA). Windows Server 2008 R2де Microsoft Башкарылган Кызмат Каттоо эсебин киргизди, ал администратордун ар бир кызмат үчүн эсептик дайындарды кол менен башкаруу зарылдыгын жок кылуу менен коопсуздукту жакшыртат. Каттоо эсеби. Анын ордуна, sMSA татаал сырсөздү орнотот жана ал сырсөздү үзгүлтүксүз өзгөртөт (демейки боюнча 30 күн сайын). sMSA бир нече компьютерлер арасында бөлүшүүгө болбойт (демек, "өз алдынча" өзгөрткүч).

- Топ тарабынан башкарылуучу кызмат эсеби (gMSA) - sMSA Топтун башкарылган Кызмат эсебине алмаштырылды. gMSA sMSA менен бирдей функцияны камсыз кылат, бирок бир нече серверлерде колдонулушу мүмкүн жана пландаштырылган тапшырмаларды аткаруу үчүн колдонулушу мүмкүн. GMSAларды Windows Server 2012 же андан кийинкиси иштеген компьютерлерде гана конфигурациялоого жана башкарууга болот, бирок алар мурунку операциялык системаларды иштеткен домен контроллерлору дагы эле бар домендерде жайгаштырылышы мүмкүн. Домен же токой функционалдык деңгээлине талаптар жок. gMSA түзүү үчүн, New-ADServiceAccount PowerShell командлетин колдонуңуз. (Сиз каалаган сырсөздү өзгөртүү аралыгын койгонду унутпаңыз, анткени аны кийинчерээк өзгөртө албайсыз!) Жаңы gMSA Башкарылган Кызмат Эсептер контейнеринде жайгашат. Андан кийин Install-ADServiceAccount аркылуу хостко gMSA орнотуңуз. Көбүрөөк маалымат алуу үчүн, Microsoft проспектин караңыз.

- Виртуалдык кызмат эсеби. sMSA сыяктуу, виртуалдык эсептер Windows Server 2008 R2де киргизилген. Сиз виртуалдык эсепти кол менен түзүп же жок кыла албайсыз; NT SERVICE\ форматындагы аталыштагы кызматты орнотууда автоматтык түрдө түзүлөт. . Виртуалдык эсептин астында иштеген кызмат тармак ресурстарына <домендин аты>\<компьютердин аты>$ форматындагы компьютердик эсептин эсептик дайындарын колдонуу менен кире алат.

Microsoft кызмат эсеп жазууларын түзүү, колдонуу жана башкаруу боюнча 10 мыкты тажрыйба

1. Сизде кандай кызмат эсептери бар экенин жана алар эмне үчүн колдонуларын билип алыңыз.

Ар бир нерсени эффективдүү башкаруунун биринчи кадамы – бардыгын толук жана так инвентаризациялоо. Биздин учурда, тейлөө эсептери катары колдонулган бардык эсептерди аныктоо, алар кайда жана кантип колдонулганын так түшүнүү жана алардын сырсөздөрү акыркы жолу качан өзгөртүлгөнү сыяктуу негизги көрсөткүчтөрдү көзөмөлдөө абдан маанилүү.

Тилекке каршы, бул милдет биринчи караганда сезилиши мүмкүн караганда алда канча татаал. Мурда белгиленгендей, Microsoft кызмат эсептик жазуулары жумушчу станцияларда, мүчө серверлерде жана домен контроллерлорунда болушу мүмкүн жана тейлөө каттоо эсептери катары колдонула турган көптөгөн ар кандай каттоо эсептери бар, анын ичинде стандарттык колдонуучу каттоо эсептери. Жергиликтүү шаймандар менен сиз ар кандай машиналарга чыгып, андагы тиркемелер жана кызматтар кантип конфигурацияланганын билишиңиз керек. Албетте, муну кол менен жасоо мүмкүн эмес. Ошондуктан, сиз Get-ADServiceAccount PowerShell командлети аркылуу скрипт жазуу же ишкананын коопсуздук отчеттуулугунун комплекстүү чечимин колдонуу менен скандоону автоматташтырышыңыз керек.

2. Администраторлорго өздөрүнүн жеке аккаунттарын тейлөө аккаунттары катары колдонууга уруксат бербеңиз.

Администраторлор кээде өздөрүнүн колдонуучу эсебин кызмат эсеби катары колдонушат. Бул абдан ыңгайлуу сезилиши мүмкүн. Эмне туура эмес болушу мүмкүн?

Аспекттери көп. Биринчиден, бул администратордун каттоо эсеби үчүн кошумча таасир этүү деңгээли. Эгер хакер кызматтык аккаунтту бузуп алса, алар эсептин бардык артыкчылыктарына ээ болушат, бул жөн гана бир тиркемени иштетпейт, бирок администратор доменде жасай ала турган нерселердин бардыгын билдирет. Бул ошондой эле жоопкерчиликти бузат, анткени администратордун каттоо эсебинин журналы азыр колдонмо тарабынан аткарылган аракеттерди камтыйт. Акырында, бизнес үзгүлтүксүздүгү: администратор сырсөзүн жаңыртканда же уюмдан чыгып кеткенде жана анын аккаунту жок кылынганда эмне болот? Бул каттоо эсебин кызмат эсеби катары колдонгон бардык тиркемелер жана кызматтар күтүлбөгөн жерден иштебей калат.

Бул көйгөйлөрдү болтурбоо үчүн, администраторлорго өздөрүнүн жеке аккаунттарын кызматтык эсеп катары колдонууга эч качан уруксат бербеңиз. Туура жол-жоболор боюнча окутууну камсыз кылуу жана ар кандай мыйзам бузууларды аныктоо үчүн кызмат эсебин колдонууну үзгүлтүксүз карап чыгуу.

3. Ар бир кызмат үчүн, ошол кызматка дайындалган Microsoft кызмат каттоо эсебин колдонуңуз.

Эгер бир эле кызмат эсебин бир нече тиркемелер үчүн колдонсоңуз, окшош көйгөйлөр пайда болот. Келгиле, коопсуздук менен баштайлы. LocalSystem сыяктуу орнотулган кызмат эсептери көбүнчө бир нече кызматтарды иштетүү үчүн колдонулат. Бул каттоо эсептеринин ар биринин өзүнүн демейки уруксаттар топтому бар, бирок убакыттын өтүшү менен ал уруксаттар жыйындысы кеңейе баштайт, анткени белгилүү бир колдонмо кошумча укуктарды талап кылат жана бул кошумча уруксаттарды бирөө эле эмес, бардык кызматтар колдоно алат.

Жоопкерчилик жана көйгөйлөрдү чечүү дагы бир топ татаал болуп калат. Мисалы, эгерде жалпы кызматтык каттоо эсебинин сырсөзү өзгөртүлсө, эски сырсөздү колдонуу менен аныктыгын текшерүү үчүн колдонмонун ар бир аракети ишке ашпай калат; колдонмолор иштебей жатканын көрөсүз, бирок түпкү себебин аныктоо кыйынга турат. Андан тышкары, эгерде жалпы кызмат каттоо эсеби жок кылынса же анын сырсөзү өзгөртүлсө, сизде бир нече кызмат өчүрүлөт, бул бизнеске таасирин күчөтөт.

Бул эң мыкты тажрыйбаны колдонуп жатканыңызды текшерүү үчүн, Enterprise Reporter сыяктуу чечимди дайыма колдонуп, бардык компьютерлериңизди сканерлеп, кайсы аккаунттар кызмат катары колдонулуп жаткандыгы тууралуу отчетту түзүңүз. Эгер бир нече кызматтар Microsoft кызмат эсеп жазуусун бөлүшсө, ар бир кызматты атайын эсеп жазуусу менен туура конфигурациялай аласыз.

4. Минималдуу артыкчылыктарды катуу колдонуу.

Ошондой эле, ар бир кызмат эсебинин өзүнүн тапшырмасын аткаруу үчүн керектүү гана уруксаттарга ээ болушун камсыз кылуу маанилүү. Эң аз артыкчылыктарды катуу колдонуу эч качан оңой болбосо да, ар бир кызматтын өзүнүн Microsoft кызматтык каттоо эсеби бар болгондо, баары бир топ жөнөкөй.

Сатуучулар көп учурда алардын тиркемелери домен администраторунун укуктарын талап кылат деп айтышарын эстен чыгарбаңыз, бирок чындыгында бул дайыма эле боло бербейт. Көбүнчө артыкчылыктын бул деңгээли кийинки ишке киргизүү үчүн эмес, кызматтын алгачкы орнотуусу үчүн гана талап кылынат. Ар бир кызмат каттоо эсебине иш жүзүндө керектүү уруксаттарды гана берүү менен (башка аккаунттар сыяктуу), сиз каттоо эсеби бузулса, тиркеме бузулса же программалык камсыздоодо олуттуу мүчүлүштүк бар болсо, келтире турган зыянды чектейсиз.

5. Кызмат эсептерине интерактивдүү логиндин зарылдыгын баалаңыз

Кызмат интерактивдүү кире алабы же жокпу, өзгөчө көңүл буруңуз. Интерактивдүү логин, адатта, документ түзүү, командалашына билдирүү жөнөтүү, колдоо билетин түзүү ж. мындай өз ара аракеттенүү. Чынында, кээ бир эксперттер интерактивдүү логиндерди аткарган кызматтык эсептерди кызыл желек катары кароону кеңеш беришет. Бул эң мыкты тажрыйбаны ишке ашыруунун бир жолу бардык Microsoft кызмат эсептерин атайын AD коопсуздук тобуна жайгаштыруу жана ал топтогу эч бир каттоо эсебинин интерактивдүү түрдө кирүүсүн алдын алуу үчүн Топ саясатын колдонуу.

Бирок, кээ бир кызматтар интерактивдүү кирүүнү талап кылышы мүмкүн экенин унутпаңыз. Бир мисал, иш-аракетти аткаруу үчүн башка компьютерлер менен байланыша турган системаны башкаруу куралы болот. Бул конкреттүү учурларда, сиз байланышкан кызмат каттоо эсебин Топтук Саясат тарабынан башкарылуучу топтон чыгарып салгыңыз келет, бирок эсептин туура эмес колдонулуп жатканын билүү үчүн башка мониторингди башкаруу элементтерин коюуну унутпаңыз.

6. Мүмкүн болушунча MSA колдонуңуз.

MSA салттуу тейлөө эсептерине караганда көптөгөн артыкчылыктарды сунуштайт, андыктан аларды мүмкүн болушунча колдонушуңуз керек. Атап айтканда, MSAлар интерактивдүү логиндерди аткара албайт жана кулпуланышы мүмкүн эмес жана алардын сырсөздөрү операциялык тутум тарабынан автоматтык түрдө башкарылат, ошондуктан эч ким эч качан сырсөздү билбеши керек же аны өзгөртүүнү унутпашы керек.

7. Эгер сиз MSA колдоно албасаңыз, кызмат эсебиңиздин сырсөздөрүн дайыма алмаштырып туруңуз.

Колдонмо MSAны колдоого албаса, сиз кадимки Microsoft кызмат эсеп жазуусун колдонушуңуз керек болот. Бул учурда, бир нече жалпы каталарды качуу үчүн шектенбесек болот:

- Колдонмонун сатуучусу тандаган демейки сырсөз менен кызмат эсебин эч качан калтырбаңыз. Хакерлер бул сырсөздөрдү интернеттен оңой таап, тармагыңызга кире алышат.

- Жөнөкөй сырсөздөрдү тандабаңыз. "1234" же "пароль" деген сөз айкаштарын терүү оңой, бирок бузуп салуу укмуштуудай оңой.

- Эч качан мөөнөтү бүтө турган сырсөздү койбоңуз. Көп учурда уюмдар кызмат эсебинин сырсөздөрүн жылдар бою өзгөрүүсүз калтырышат, бул эсепти туура эмес пайдалануу же компромисстик тобокелдиктерди олуттуу жогорулатат.

Анын ордуна, ар бир кызмат каттоо эсеби үчүн абдан күчтүү сырсөз тандап, анын дайыма өзгөрүп турушу керек. Сиз үчүн эсептик дайындарды башкара ала турган артыкчылыктуу эсепти башкаруу (PAM) чечимине инвестициялоону карап көрүңүз; Ошентип, эч ким эч качан сырсөз эмне экенин билбейт жана аны автоматтык түрдө өзгөртүүгө болот.

8. Кызмат эсебиңизди же сырсөзүңүздү тез калыбына келтире аларыңызды текшериңиз.

Албетте, Microsoft кызматтык каттоо эсебинин сырсөзүн өзгөртүү коркунуч менен коштолот: эгерде өзгөртүү туура жүргүзүлбөсө, анда ал менен байланышкан тиркеме же кызмат иштебей калат. Мындан тышкары, кызмат каттоо эсебинин өзү жок кылынышы мүмкүн — мисалы, ал каттоо эсебин күнүмдүк тазалоо учурунда же жогоруда айтылгандай, администратор уюмдан чыгып, бирок каттоо эсеби кызматтык эсеп катары колдонулуп жатканда, демейки провизиялоонун бир бөлүгү катары жок кылынышы мүмкүн. .

Мындай болуп калса, маанилүү бизнес процесстери оңой эле үзгүлтүккө учурашы мүмкүн жана саат тиктеп турат. Ошондуктан, Active Directory камдык көчүрмөсүн сактоо жана калыбына келтирүү боюнча комплекстүү чечимге инвестициялоо аркылуу жаңылыштык менен жок кылынган Microsoft кызматтык каттоо эсебин тез калыбына келтирүү, ошондой эле сырсөздөр сыяктуу каттоо эсебинин касиеттерин тандап калыбына келтирүү сунушталат.

9. Кызматтык эсептердин ыйгарым укуктарын ар дайым чектеңиз.

Microsoft кызмат эсеп жазуусу башка колдонуучу катары кирбестен, колдонуучунун атынан ресурстарга кирүүгө уруксат берүү үчүн конфигурацияланышы мүмкүн. Мисалы, сизде SQL Server маалымат базасындагы маалыматтарга кирүү керек болгон веб-сервериңиз бар дейли. Сиз, балким, веб-серверди иштеткен кызмат эсебине маалымат базасына түздөн-түз кирүүгө уруксат бергиңиз келбейт; Өкүлчүлүктү колдонуу менен, сиз аны өз эсептик дайындары менен кирген колдонуучунун атынан бул ресурстарды суроого иштете аласыз.

Албетте, эгерде өкүлчүлүк текшерилбесе, анда ал көптөгөн коопсуздук көйгөйлөрүнө жол ачат, анткени аккаунт колдонуучунун атынан ага керектүү кызматтардын гана эмес, каалаган кызматта да иштей алат. Ошондуктан, чектелген өкүлчүлүк менен кызмат эсептерин конфигурациялоо жана атайын кызмат эсеби колдонуучунун атынан иштей ала турган кызматтарды тизмелөө маанилүү.

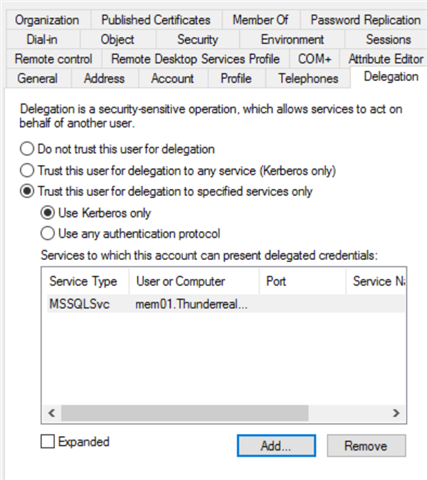

Microsoft кызматынын каттоо эсебинин өкүлчүлүгүн чектөө үчүн Active Directory Колдонуучуларын жана Компьютерлерин ачып, Көрүү бөлүмүнө өтүп, Өркүндөтүлгөн Функцияларды күйгүзүңүз. Кызмат эсебин оң баскыч менен чыкылдатып, Өкүлчүлүктү тандаңыз. Андан кийин "Бул колдонуучуга көрсөтүлгөн кызматтарга гана ишенүү" дегенди тандап, төмөнкү кутудан тиешелүү кызматтарды тандаңыз. Керберос протоколуна гана уруксат берүү акылдуулукка жатат, анткени бул эң коопсуз аутентификация протоколу. (Kerberos аутентификациясын колдонуу үчүн, кызмат эсебинде Active Directoryде катталган Кызматтын Негизги Аты (SPN) болушу керек экенин эске алыңыз.)

10. Керексиз эсептерди тазалаңыз.

Кызмат эсептеринин көбөйүшү да сизди тынчсыздандырган нерсе. Анткени, сиздин IT чөйрөңүз программалык чечимдер дайыма жаңы жана жакшыраак технологиялар менен алмаштырылып турган абдан динамикалык жер. Бирок кызматтар же тиркемелер иштен чыгарылганда, байланышкан кызмат эсептери көбүнчө тазаланбайт. Бул аккаунттар зыянсыз эмес: алар сиздин каталогуңузду бузуп, уруксаттарыңыздын үстүндө калууңузду кыйындатат жана алар коопсуздук маселеси, анткени хакер аларды басып алып, чөйрөңүздө орун алуу үчүн колдонушу мүмкүн (айрыкча, эгер 'Эң аз артыкчылыкты камсыз кылуу боюнча катуу болгон эмес).

Ошондуктан, Microsoft кызмат каттоо эсептериңизди үзгүлтүксүз текшерип туруу жана колдонулбагандарын аныктоо маанилүү. Enterprise Reporter сыяктуу чечим ишти жеңилдетет; сиз жөн гана отчетту каалаган график боюнча иштетип, иштебей калган кызмат эсептерин текшере аласыз. Эгерде кошумча иликтөөлөр белгилүү бир аккаунттун чындап кереги жок экенин көрсөтсө, сиз аны өчүрүп же жок кылсаңыз же хакерлерге тузак катары колдонсоңуз болот. Башкарылган кызмат каттоо эсебин алып салуу үчүн Remove-ADServiceAccount командлетин колдонуңуз.

Дагы эле суроолоруңуз барбы?

Microsoft кызмат эсеп жазуулары IT экосистемаңыздын ажырагыс бөлүгү болуп саналат. Адатта, алар жогорку уруксаттарга ээ болгондуктан, аларды туура башкаруу абдан маанилүү. Бул көрсөтмөлөрдү аткаруу коопсуздук инциденттеринен, операциялык үзгүлтүктөрдөн жана ченемдик укуктук актыларды сактоо маселелеринен качууга жардам берет.

Биз Fanetech бардык суроолорго жооп берүүгө кубанычта болот. Жөн гана биз менен байланышыңыз.