Microsoft қызмет тіркелгілері кез келген Windows экожүйесінің маңызды бөлігі болып табылады, себебі олар веб-серверлерден пошта тасымалдау агенттеріне және дерекқорларға дейін негізгі қызметтер мен қолданбаларды іске қосу үшін пайдаланылады. Бірақ тым жиі олар дұрыс пайдаланылмайды немесе дұрыс басқарылмайды, бұл ұйымды операциялық үзілістердің, қауіпсіздік хаттамаларының бұзылуының және нормативтік талаптардың сақталмауының қажетсіз қаупіне ұшыратады. Шынында да, қызмет тіркелгісі мәселелері бірінші кезекте АТ қауіпсіздігін талдау кезінде анықталған негізгі төрт мәселенің бірі болып табылады.

Бүгін біз шоттарды тиімді басқарудың 10 ең жақсы жолы туралы сөйлесетін боламыз.

Microsoft қызмет тіркелгілері - олар не?

Microsoft қызмет тіркелгісі — Windows ортасында бір немесе бірнеше қызметтерді немесе қолданбаларды іске қосу үшін пайдаланылатын тіркелгі. Мысалы, Exchange, SharePoint, SQL Server және Internet Information Services (IIS) қызмет тіркелгілері астында жұмыс істейді. Қызмет тіркелгісі қызмет үшін қауіпсіздік контекстін қамтамасыз етеді — басқаша айтқанда, ол қызмет қандай жергілікті және желілік ресурстарға қол жеткізе алатынын және сол ресурстармен не істей алатынын анықтайды. Қызметтік тіркелгілер жұмыс станцияларында, мүше серверлерде және домен контроллерлерінде (DC) болуы мүмкін.

Microsoft сервистік тіркелгілерінің бірнеше түрі бар, олардың әрқайсысының өзіндік артықшылықтары мен кемшіліктері бар:

- Кірістірілген қызмет тіркелгісі. Жергілікті компьютерде қолданбаны үш кірістірілген қызмет тіркелгісінің біреуінің астында жұмыс істейтін етіп теңшеуге болады: LocalService, NetworkService немесе LocalSystem. Бұл тіркелгілерде құпия сөздер жоқ.

- Дәстүрлі қызмет шоты. Дәстүрлі Microsoft қызмет тіркелгісі жай ғана стандартты пайдаланушы тіркелгісі болып табылады. Ең дұрысы, бұл тек белгілі бір қызметті іске қосу үшін жасалған және пайдаланылатын тіркелгі болуы керек, бірақ тым жиі іскери пайдаланушылар мен әкімшілер өздерінің тұрақты пайдаланушы тіркелгілерін орындылық үшін қызмет тіркелгілері ретінде пайдаланады. Кірістірілген қызмет тіркелгілерінен айырмашылығы, бұл тіркелгілерде құпия сөздер бар. Дегенмен, жүздеген немесе мыңдаған қызмет тіркелгілері үшін құпия сөздерді басқару тез күрделене түсуі мүмкін және қызмет тіркелгісі құпия сөзін өзгерту ол пайдаланылатын қолданбаларға немесе қызметтерге қауіп төндіреді. Көптеген ұйымдар өздерінің жұмыс тіркелгісінің құпия сөздерін ешқашан жарамдылық мерзімі бітпейтін етіп орнатады және оларды ешқашан жаңартпайды, бұл құпия сөздің мүлдем болмауынан жақсырақ. Дәстүрлі қызмет тіркелгілерін Active Directory пайдаланушылары мен компьютерлері (ADUC) немесе жеке куәлікті басқару шешімі сияқты кез келген басқа пайдаланушы тіркелгілері сияқты жасауға болады.

- Басқарылатын қызмет тіркелгісі (MSA) немесе дәлірек айтқанда, Оқшау басқарылатын қызмет тіркелгісі (sMSA). Windows Server 2008 R2 жүйесінде Microsoft корпорациясы әкімшінің әрбір қызмет үшін тіркелгі деректерін қолмен басқару қажеттілігін жою арқылы қауіпсіздікті жақсартатын Басқарылатын қызмет тіркелгісін енгізді. тіркеу жазбасы. Оның орнына sMSA күрделі құпия сөзді орнатады және сол құпия сөзді жүйелі түрде өзгертеді (әдепкі бойынша 30 күн сайын). sMSA-ны бірнеше компьютерлер арасында бөлісу мүмкін емес (демек, «оқшауланған» модификатор).

- Топтық басқарылатын қызмет тіркелгісі (gMSA) - sMSA тобы басқарылатын қызмет тіркелгісімен ауыстырылды. gMSA sMSA сияқты бірдей функционалдылықты қамтамасыз етеді, бірақ оны бірнеше серверлерде пайдалануға болады және жоспарланған тапсырмаларды орындау үшін пайдалануға болады. GMSA тек Windows Server 2012 немесе одан кейінгі нұсқасы жұмыс істейтін компьютерлерде конфигурациялануы және басқарылуы мүмкін, бірақ оларды бұрынғы операциялық жүйелерді басқаратын домен контроллері бар домендерде қолдануға болады. Домен немесе орман функционалдық деңгейіне қойылатын талаптар жоқ. gMSA жасау үшін New-ADServiceAccount PowerShell командлетін пайдаланыңыз. (Қалаған құпия сөзді өзгерту аралығын орнатуды ұмытпаңыз, себебі оны кейін өзгерте алмайсыз!) Жаңа gMSA басқарылатын қызмет тіркелгілері контейнерінде орналасады. Содан кейін Install-ADServiceAccount арқылы хостқа gMSA орнатыңыз. Қосымша ақпаратты Microsoft шолуын қараңыз.

- Виртуалды қызмет тіркелгісі. sMSA сияқты виртуалды тіркелгілер Windows Server 2008 R2 жүйесінде енгізілді. Виртуалды тіркелгіні қолмен жасау немесе жою мүмкін емес; ол NT SERVICE\ пішіміндегі аты бар қызметті орнату кезінде автоматты түрде жасалады. . Виртуалды тіркелгі астында жұмыс істейтін қызмет желі ресурстарына <домен аты>\<компьютер атауы>$ пішіміндегі компьютер тіркелгісінің тіркелгі деректерін пайдаланады.

Microsoft қызмет тіркелгілерін жасау, пайдалану және басқару бойынша 10 ең жақсы тәжірибе

1. Қандай қызмет тіркелгілері бар екенін және олар не үшін пайдаланылатынын біліңіз.

Кез келген нәрсені тиімді басқарудың бірінші қадамы оның барлығын толық және дәл түгендеу болып табылады. Біздің жағдайда, қызмет тіркелгілері ретінде пайдаланылатын барлық тіркелгілерді анықтау, олардың қай жерде және қалай пайдаланылатынын түсіну және олардың құпия сөздері соңғы рет қашан өзгертілгені сияқты негізгі көрсеткіштерді қадағалау өте маңызды.

Өкінішке орай, бұл тапсырма бірінші көзқараста көрінгеннен әлдеқайда қиын. Жоғарыда айтылғандай, Microsoft қызмет тіркелгілері жұмыс станцияларында, мүше серверлерінде және домен контроллерлерінде болуы мүмкін және стандартты пайдаланушы тіркелгілерін қоса, қызмет тіркелгілері ретінде пайдалануға болатын тіркелгілердің көптеген түрлері бар. Жергілікті құралдардың көмегімен сіз әр түрлі машиналарға шығып, ондағы қолданбалар мен қызметтер қалай конфигурацияланғанын анықтауыңыз керек. Мұны қолмен жасау мүмкін емес екені анық. Сондықтан Get-ADServiceAccount PowerShell командлетін пайдаланып сценарий жазу немесе кәсіпорын қауіпсіздігі туралы есеп берудің кешенді шешімін пайдалану арқылы сканерлеуді автоматтандыру қажет.

2. Әкімшілерге жеке тіркелгілерін қызмет тіркелгілері ретінде пайдалануға рұқсат бермеңіз.

Әкімшілер кейде пайдаланушы тіркелгісін қызмет тіркелгісі ретінде пайдаланады. Бұл өте ыңғайлы болып көрінуі мүмкін. Не қате болуы мүмкін?

Көптеген аспектілер. Біріншіден, бұл әкімші тіркелгісі үшін әсер етудің қосымша деңгейі. Егер хакер қызмет тіркелгісін бұзса, олар тіркелгідегі барлық артықшылықтарға ие болады, яғни бір қолданбаны іске қосып қана қоймай, әкімші доменде жасай алатын барлық нәрсені білдіреді. Бұл сонымен қатар жауапкершілікті бұзады, себебі әкімші тіркелгісі жасаған әрекеттер журналы енді қолданба арқылы нақты орындалатын әрекеттерді қамтиды. Соңында, бизнестің үздіксіздігі: әкімші құпия сөзін жаңартқанда немесе ұйымнан шыққанда және оның тіркелгісі жойылғанда не болады? Бұл тіркелгіні қызмет тіркелгісі ретінде пайдаланатын барлық қолданбалар мен қызметтер кенеттен жұмысын тоқтатады.

Бұл мәселелерді болдырмау үшін әкімшілерге жеке тіркелгілерін қызмет тіркелгілері ретінде пайдалануға ешқашан рұқсат бермеңіз. Кез келген бұзушылықтарды анықтау үшін тиісті процедуралар бойынша оқытуды қамтамасыз етіңіз және қызмет тіркелгісін пайдалануды жүйелі түрде қарап шығыңыз.

3. Әрбір қызмет үшін сол қызметке тағайындалған Microsoft қызмет тіркелгісін пайдаланыңыз.

Бірнеше қолданбалар үшін бірдей қызмет тіркелгісін пайдалансаңыз, ұқсас мәселелер туындайды. Қауіпсіздіктен бастайық. LocalSystem сияқты кірістірілген қызмет тіркелгілері жиі бірнеше қызметтерді іске қосу үшін пайдаланылады. Бұл тіркелгілердің әрқайсысында өздерінің әдепкі рұқсаттар жинағы бар, бірақ уақыт өте келе бұл рұқсаттар жинағы кеңейеді, өйткені белгілі бір қолданба қосымша құқықтарды талап етеді және бұл қосымша рұқсаттарды бір ғана емес, барлық қызметтер пайдалана алады.

Жауапкершілік пен ақауларды жою да әлдеқайда күрделі болады. Мысалы, ортақ қызмет тіркелгісі үшін құпия сөз өзгертілсе, қолданбаның ескі құпия сөзді пайдаланып аутентификациялау әрекеті сәтсіз болады; қолданбалардың жұмыс істемейтінін көресіз, бірақ негізгі себебін анықтау қиын болуы мүмкін. Сонымен қатар, егер ортақ қызмет тіркелгісі жойылса немесе оның құпия сөзі өзгертілсе, сізде бірнеше қызмет өшіріледі, бұл бизнес әсерін күшейтеді.

Осы ең жақсы тәжірибені орындағаныңызға көз жеткізу үшін барлық компьютерлерді сканерлеу және қызмет ретінде пайдаланылатын тіркелгілер туралы есепті жасау үшін Enterprise Reporter сияқты шешімді үнемі пайдаланыңыз. Бірнеше қызмет Microsoft қызмет тіркелгісін ортақ пайдаланса, әрбір қызметті арнайы тіркелгімен дұрыс конфигурациялауға болады.

4. Минималды артықшылықтарды қатаң сақтау.

Сондай-ақ, әрбір қызмет тіркелгісінде оның жоспарланған тапсырмасын орындау үшін қажет рұқсаттар ғана болуын қамтамасыз ету маңызды. Ең аз артықшылықтарды қатаң түрде орындау ешқашан оңай болмағанымен, әр қызметтің жеке Microsoft қызмет тіркелгісі болса, бәрі оңайырақ болады.

Жеткізушілер өздерінің қолданбаларына домен әкімшісінің құқықтарын қажет ететінін жиі айтатынын есте сақтаңыз, бірақ іс жүзінде бұл әрдайым бола бермейді. Көбінесе бұл артықшылық деңгейі қызметті кейіннен іске қосу үшін емес, тек бастапқы орнату үшін қажет. Әрбір қызмет тіркелгісіне шын мәнінде қажет рұқсаттарды ғана (кез келген басқа тіркелгі сияқты) бере отырып, есептік жазбаға қауіп төнсе, қолданба бұзылса немесе бағдарламалық құралда елеулі қате болса, шегуі мүмкін зиянды шектейсіз.

5. Қызметтік тіркелгілер үшін интерактивті кіру қажеттілігін бағалаңыз

Қызметтің интерактивті жүйеге кіру мүмкіндігіне ерекше назар аударыңыз. Интерактивті логин әдетте құжат жасау, әріптесімен хабар алмасу, қолдау билетін жасау және т.б. арқылы АТ ортасымен өзара әрекеттесуі қажет жеке тұлғалармен шектеледі. Екінші жағынан, қызмет тіркелгілері әдетте қызметтерді сахнаның артында басқарады , қажетсіз мұндай өзара әрекеттесу. Шын мәнінде, кейбір сарапшылар интерактивті логиндерді орындайтын қызмет тіркелгілерін қызыл жалау ретінде қарастыруға кеңес береді. Осы ең жақсы тәжірибені жүзеге асырудың бір жолы барлық Microsoft қызмет тіркелгілерін арнайы AD қауіпсіздік тобына орналастыру және сол топтағы кез келген тіркелгіге интерактивті түрде кіруге жол бермеу үшін Топтық саясатты пайдалану болып табылады.

Дегенмен, кейбір қызметтер интерактивті жүйеге кіруді қажет етуі мүмкін екенін ескеріңіз. Бір мысал әрекетті орындау үшін басқа компьютерлермен байланысатын жүйені басқару құралы болуы мүмкін. Осы нақты жағдайларда байланыстырылған қызмет тіркелгісін Топтық саясатпен басқарылатын топтан шығарып тастағыңыз келеді, бірақ тіркелгі орынсыз пайдаланылып жатқанын білу үшін басқа бақылау басқару элементтерін орнатыңыз.

6. Мүмкіндігінше MSA пайдаланыңыз.

MSA дәстүрлі қызмет тіркелгілеріне қарағанда көптеген артықшылықтарды ұсынады, сондықтан оларды мүмкіндігінше пайдалану керек. Атап айтқанда, MSA интерактивті логиндерді орындай алмайды және оларды құлыптау мүмкін емес және олардың құпия сөздері операциялық жүйе арқылы автоматты түрде басқарылады, сондықтан ешкім ешқашан құпия сөзді білуі немесе оны өзгертуді есте сақтауы қажет емес.

7. MSA пайдалана алмасаңыз, қызмет тіркелгісінің құпия сөздерін үнемі өзгертіп отырыңыз.

Қолданба MSA қолдамаса, кәдімгі Microsoft қызмет тіркелгісін пайдалану қажет болады. Бұл жағдайда бірнеше жиі кездесетін қателіктерден аулақ болыңыз:

- Қолданба жеткізушісі таңдаған әдепкі құпия сөзбен қызмет тіркелгісін ешқашан қалдырмаңыз. Хакерлер бұл құпия сөздерді желіден оңай тауып, желіңізге еніп кете алады.

- Қарапайым құпия сөздерді таңдамаңыз. «1234» немесе «құпия сөз» тіркестерін теру оңай, бірақ бұзу өте оңай.

- Мерзімі аяқталмайтын құпия сөзді орнатпаңыз. Тым жиі ұйымдар қызметтер тіркелгісінің құпия сөздерін жылдар бойы өзгеріссіз қалдырады, бұл есептік жазбаны дұрыс пайдалану немесе бұзылу қаупін айтарлықтай арттырады.

Оның орнына әрбір қызмет тіркелгісі үшін өте күшті құпия сөзді таңдап, оның үнемі өзгеретініне көз жеткізіңіз. Сіз үшін тіркелгі деректерін басқара алатын артықшылықты есептік жазбаны басқару (PAM) шешіміне инвестициялауды қарастырыңыз; осылайша, ешкім ешқашан құпия сөздің не екенін білмейді және оны автоматты түрде өзгертуге болады.

8. Қызметтік тіркелгіні немесе құпия сөзді жылдам қалпына келтіруге болатынын тексеріңіз.

Әрине, Microsoft қызмет тіркелгісі үшін құпия сөзді өзгерту қауіп төндіреді: өзгерту дұрыс жасалмаса, ол байланыстырылған қолданба немесе қызмет енді жұмыс істей алмайды. Оған қоса, қызмет тіркелгісі өзі жойылуы мүмкін — мысалы, ол есептік жазбаны әдеттегі тазалау кезінде немесе жоғарыда айтылғандай, әкімші ұйымнан шыққан кезде, бірақ тіркелгі қызмет көрсету тіркелгісі ретінде пайдаланылғанда, кәдімгі дайындықты жоюдың бөлігі ретінде жойылуы мүмкін. .

Егер бұл орын алса, маңызды бизнес-процестер оңай бұзылуы мүмкін және сағат тықылдап тұрады. Сондықтан, Active Directory сақтық көшірмесін жасау және қалпына келтірудің кешенді шешімін инвестициялау арқылы қате жойылған кез келген Microsoft қызмет тіркелгісін жылдам қалпына келтіруге, сондай-ақ құпия сөздер сияқты тіркелгі сипаттарын таңдап қалпына келтіруге көз жеткізу ұсынылады.

9. Әрқашан қызмет тіркелгілерінің өкілеттігін шектеңіз.

Microsoft қызметінің тіркелгісін сол басқа пайдаланушы ретінде кірмей-ақ пайдаланушы атынан ресурстарға кіруге рұқсат беру үшін конфигурациялауға болады. Мысалы, SQL Server дерекқорындағы деректерге қатынасу қажет веб-серверіңіз бар делік. Веб-серверді іске қосатын қызмет тіркелгісіне дерекқорға тікелей кіру рұқсаттарын бергіңіз келмейтін шығар; Делегацияны пайдаланып, оны өз тіркелгі деректерін пайдаланып кірген пайдаланушы атынан осы ресурстарды сұрауға қосуға болады.

Әрине, егер өкілдік тексерілмесе, ол көптеген қауіпсіздік мәселелеріне жол ашады, өйткені тіркелгі пайдаланушының атынан оған қажет қызметте ғана емес, кез келген қызметте әрекет ете алады. Сондықтан шектеулі өкілдігі бар қызмет тіркелгілерін конфигурациялау және қызмет тіркелгісі пайдаланушы атынан әрекет ете алатын қызметтерді арнайы тізімдеу маңызды.

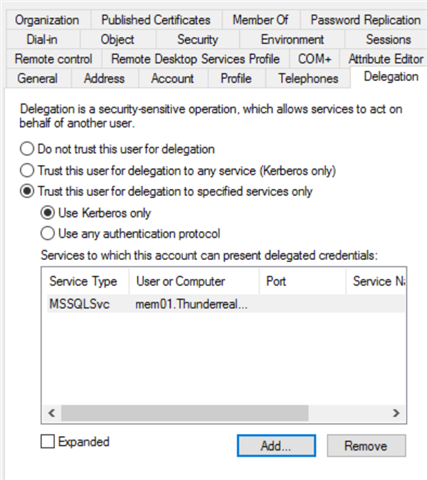

Microsoft қызмет тіркелгісінің өкілдігін шектеу үшін Active Directory пайдаланушылары мен компьютерлерін ашыңыз, Көрініс тармағына өтіп, Кеңейтілген мүмкіндіктерді қосыңыз. Қызмет тіркелгісін тінтуірдің оң жақ түймешігімен басып, Өкілдік таңдаңыз. Содан кейін «Бұл пайдаланушыға тек көрсетілген қызметтерге өкілеттік беру үшін сену» опциясын таңдап, төмендегі жолақта сәйкес қызметтерді таңдаңыз. Тек Kerberos протоколына рұқсат берген дұрыс, себебі ол ең қауіпсіз аутентификация протоколы болып табылады. (Kerberos аутентификациясын пайдалану үшін қызмет тіркелгісінде Active Directory қызметінде тіркелген қызметтің негізгі аты (SPN) болуы керек екенін ескеріңіз.)

10. Енді қажет емес есептік жазбаларды өшіріңіз.

Қызметтік шоттардың көбеюі де сізді алаңдатуы керек нәрсе. Өйткені, сіздің IT ортаңыз бағдарламалық шешімдер үнемі жаңа және жақсы технологиялармен ауыстырылатын өте серпінді орын болып табылады. Бірақ қызметтер немесе қолданбалар пайдаланудан шығарылған кезде, байланысты қызмет тіркелгілері жиі тазартылмайды. Бұл тіркелгілер зиянсыз емес: олар сіздің каталогыңызды бұзады және рұқсаттардың жоғарғы жағында тұруды қиындатады және олар қауіпсіздік мәселесі болып табылады, өйткені хакерлер оларды ұрлап алып, оларды ортаңызда орын алу үшін пайдалануы мүмкін (әсіресе егер сізде бар болса ең аз артықшылықты қамтамасыз етуді қатаң ұстанбадым).

Сондықтан Microsoft қызмет тіркелгілерін жүйелі түрде тексеріп, пайдаланылмайтындарын анықтау маңызды. Enterprise Reporter сияқты шешім істерді жеңілдетеді; сіз жай ғана есепті өзіңіз қалаған кесте бойынша іске қосу үшін жоспарлауға және енді белсенді емес қызмет тіркелгілерін тексеруге болады. Егер қосымша тергеу нақты тіркелгіні шынымен қажет етпейтінін анықтаса, оны өшіруге немесе жоюға немесе оны хакерлерге тұзақ ретінде пайдалануға болады. Басқарылатын қызмет тіркелгісін жою үшін Remove-ADServiceAccount командлетін пайдаланыңыз.

Әлі де сұрақтарыңыз бар ма?

Microsoft қызмет тіркелгілері АТ экожүйесінің ажырамас бөлігі болып табылады. Олар әдетте жоғары рұқсаттарға ие болғандықтан, оларды дұрыс басқару өте маңызды. Осы нұсқауларды орындау қауіпсіздік оқиғаларын, операциялық үзілістерді және нормативтік талаптарға сәйкестік мәселелерін болдырмауға көмектеседі.

Біз Fanetech-те кез келген сұрақтарға жауап беруге қуаныштымыз. Тек бізге хабарласыңыз.