Azure Active Directory (Azure AD) — это облачная служба управления идентификацией и доступом. Azure AD позволяет вашим сотрудникам получать доступ к внешним ресурсам, таким как Microsoft 365, портал Azure и тысячи других приложений SaaS. Azure Active Directory также помогает им получать доступ к внутренним ресурсам, таким как приложения в вашей корпоративной интрасети и любые облачные приложения, разработанные для вашей организации.

Azure AD предоставляет различные преимущества членам вашей организации в зависимости от их роли:

ИТ-администраторы используют Azure AD для управления доступом к приложениям и ресурсам приложений в соответствии с бизнес-требованиями. Например, как ИТ-администратор, вы можете использовать Azure AD, чтобы запрашивать многофакторную проверку подлинности при доступе к важным ресурсам организации. Вы также можете использовать Azure AD для автоматизации подготовки пользователей между существующей Windows Server AD и облачными приложениями, включая Microsoft 365. Наконец, Azure AD предоставляет вам мощные инструменты для автоматической защиты удостоверений и учетных данных пользователей, а также для удовлетворения ваших требований к управлению доступом.

Разработчики приложений могут использовать Azure AD в качестве поставщика проверки подлинности на основе стандартов, который помогает им добавлять единый вход (SSO) в приложения, которые работают с существующими учетными данными пользователя. Разработчики также могут использовать API Azure AD для создания персонализированных возможностей с использованием данных организации.

Подписчики Microsoft 365, Office 365, Azure или Dynamics CRM Online уже используют Azure AD, поскольку каждый клиент Microsoft 365, Office 365, Azure и Dynamics CRM Online автоматически становится арендатором Azure AD. Вы можете сразу приступить к управлению доступом к своим интегрированным облачным приложениям.

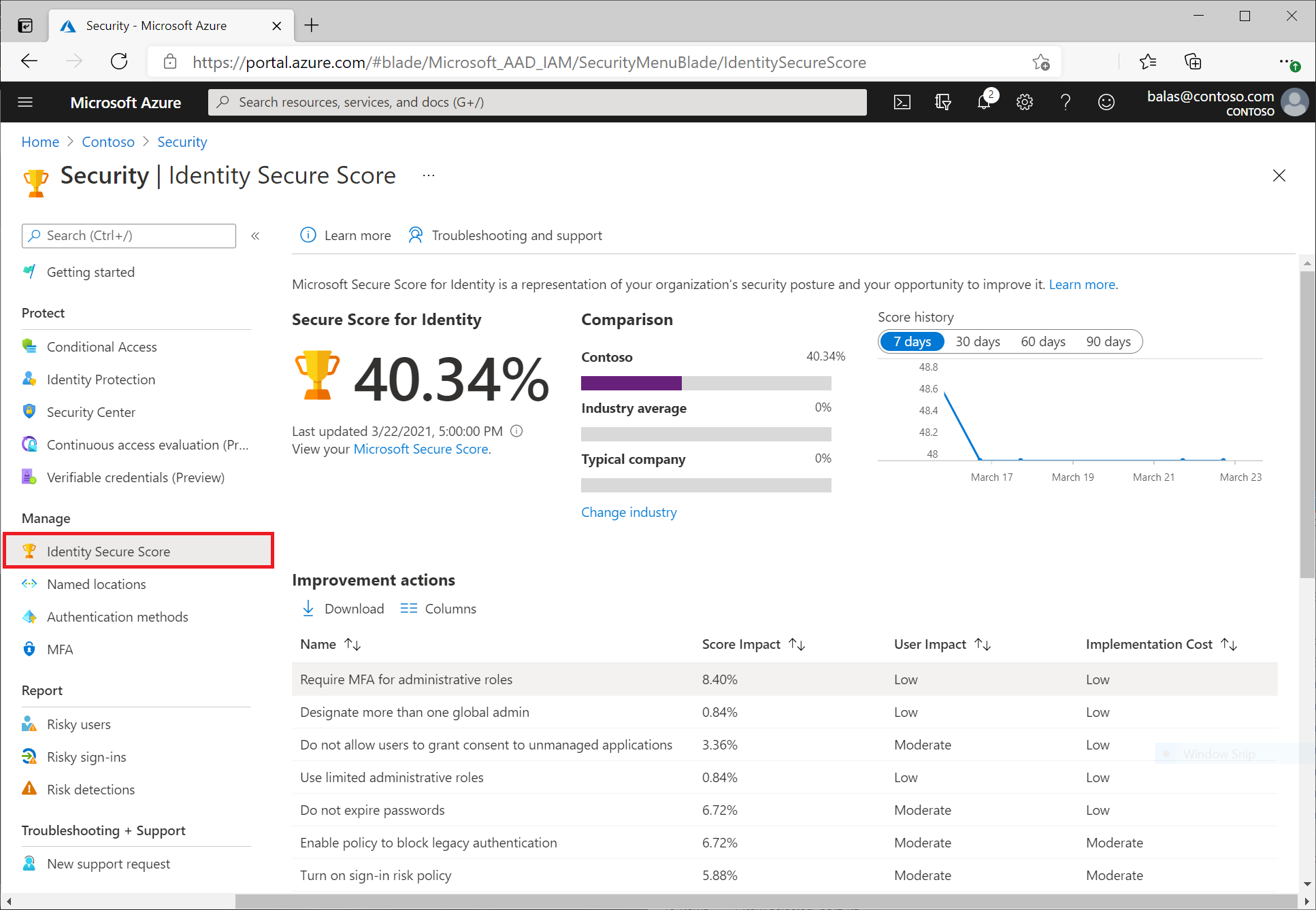

Что такое оценка безопасности идентификации личности?

Оценка защищенности удостоверений — это процент, который служит индикатором того, насколько вы соответствуете передовым рекомендациям Майкрософт по безопасности. Каждое действие по улучшению оценки защищенности удостоверений адаптировано к вашей конкретной конфигурации.

Рейтинг поможет вам:

- Объективно измерьте уровень безопасности вашей личности

- Планируйте улучшения безопасности идентификации

- Оцените успех ваших улучшений

Вы можете получить доступ к оценке и сопутствующей информации на информационной панели оценки безопасности идентификации. На этой панели вы найдете:

- Ваша оценка безопасности личности

- Сравнительная диаграмма, показывающая, как ваша оценка безопасности удостоверений сравнивается с другими арендаторами в той же отрасли и аналогичном размере.

- График тенденций, показывающий, как со временем менялась ваша оценка безопасности личных данных.

- Список возможных улучшений

Выполняя действия по улучшению, вы можете:

- Улучшите свое состояние безопасности и ваш счет

- Воспользуйтесь преимуществами функций, доступных вашей организации в рамках ваших инвестиций в удостоверение личности.

Как узнать рейтинг безопасности своей организации?

Оценка безопасности удостоверений доступна во всех выпусках Azure AD. Организации могут получить доступ к своей оценке защищенности удостоверений на портале Azure > Azure Active Directory > Безопасность > Оценка защищенности удостоверений.

Как повысить оценку безопасности идентификации Azure AD?

Вот список советов, внедрив которые вы существенно повысите рейтинг безопасности своей организации.

1. Назначьте более одного глобального администратора

Организации редко сталкиваются с такой проблемой, так как у большинства слишком много учетных записей глобальных администраторов. У вас должно быть до трех, и одна из них должна быть учетной записью экстренного бэкапа с паролем из 200+ символов и она не должна подпадать под действие большинства политик. Если вы потеряете доступ к своему аккаунту, Microsoft не сможет вернуть его вам.

2. Используйте наименее привилегированные административные роли

Здесь система просто хочет видеть, что вы используете другие роли администратора, помимо глобального администратора, в каком-то качестве. Существует более 50 ролей администратора на выбор. Дайте тем сотрудникам, которые раньше были глобальными администраторами, только те роли, которые им нужны.

3. Требуйте многофакторную аутентификацию для административных ролей

Чтобы заработать 10 баллов, которые предлагает этот элемент, вам нужно создать политику условного доступа и настроить ее на требование MFA для всех ролей администратора. Это одна из политик безопасности по умолчанию, поэтому, если вы ее не удалили, она уже должна быть политикой для вашего арендатора.

4. Не позволяйте пользователям давать согласие на ненадежные приложения

Чтобы реализовать эту политику, вы должны настроить политику корпоративных приложений. Если вы действительно хотите ограничить влияние теневых ИТ, включите в политику рабочий процесс администратора, чтобы пользователи должны были запрашивать одобрение администратора для добавления приложения.

5. Регулярно меняйте пароли

Это может быть трудным в некоторых регулируемых предприятиях. Многие нормативные требования включают обязательную ротацию паролей, но это больше не является лучшей практикой, поскольку было обнаружено, что пользователи склонны уменьшать пароли, что облегчает их угадывание.

6. Включите политику для блокировки устаревшей аутентификации

Это еще один параметр безопасности по умолчанию, поэтому, если вы не удалили его, эта политика условного доступа уже должна быть включена. Если нет, рассмотрите возможность использования новых шаблонов политик условного доступа. Они действительно просты в использовании. Вы найдете категории шаблонов для устройств и удостоверений.

7. Защитите всех пользователей с помощью политики риска при входе

Для этого требуется ваша лицензия P2, и он защитит ваших пользователей от подозрительных попыток входа в систему. Это происходит, когда происходит нетипичное событие, такое как вход из другого места, использование другого устройства или подключение к общедоступной сети Wi-Fi с заведомо неверным IP-адресом. Microsoft держит точную логику в секрете.

8. Защитите всех пользователей с помощью политики управления рисками

Это еще один случай, требующий вашей лицензии P2, и еще один случай, когда Microsoft держит в секрете точную логику. Здесь вы примените политику условного доступа, которая может заблокировать аутентификацию ваших пользователей или может запросить у них многофакторную аутентификацию во второй раз, когда Microsoft обнаружит, что поведение пользователя необычное и на самом деле может им не быть.

9. Включите самостоятельный сброс пароля

Microsoft оценивает это как умеренное влияние на пользователя, потому что вы, как администратор, должны не только настроить параметры в Azure, но и, если вы используете Azure AD Connect для синхронизации вашей локальной AD, вам также необходимо включить обратную запись пароля. Однако, как только вы преодолеете эту боль, ваши пользователи будут вам благодарны, потому что теперь у них будет один пароль для обоих объявлений, и с помощью этой политики они могут сбросить свой собственный пароль. Однако ваша служба поддержки какое-то время будет занята, помогая людям получить альтернативные адреса телефона и электронной почты, зарегистрированные в MFA.

10. Убедитесь, что все пользователи могут пройти многофакторную аутентификацию

Это единственный элемент, указанный как сильно влияющий на пользователя, но, поскольку он заключается в том, чтобы заставить всех завершить процесс регистрации MFA, он действительно является необходимым условием для успешного внедрения MFA . Внедрение многофакторной идентификации устраняет около 98 % атак на учетные данные пользователей.

Заключение

Каждые 48 часов Azure просматривает вашу конфигурацию безопасности и сравнивает ее с рекомендуемыми рекомендациями. На основе результатов этой оценки для вашего каталога рассчитывается новая оценка. Возможно, ваша конфигурация безопасности не полностью соответствует рекомендациям, и действия по улучшению выполняются лишь частично. В этих сценариях вам будет начислена только часть максимального балла, доступного для элемента управления.

Но внедрив все советы выше, вы добьетесь максимально возможной оценки безопасности аутентификации Azure Active Directory.

Остались вопросы? Просто свяжитесь с нами. Fanetech – поставщик лицензий и облачных решений Microsoft в Казахстане.